Los hackers se han convertido en la pieza más importante, alarmante y disrruptiva de los sistemas de seguridad de países enteros en la actualidad.

PUBLICIDAD

Estos grupos a veces pueden hacer algo divertido, como hacer que los cajeros automáticos escupan dinero. Pero también pueden ser responsables de ataques graves a nuestra privacidad.

De hecho, la firma de seguridad Cybereason Inc acaba de publicar un delicadísimo reporte. En donde afirma que ha identificado a una agrupación de hackers chinos que habrían vulnerado por completo la seguridad de por lo menos diez operadoras de telecomunicaciones.

Un equipo de hackers, conocido como APT10, sería el responsable de esta intrusión masiva que sería respaldada por el gobierno asiático. De hecho, incluso, se tomaron la molestia de ponerle un nombre interno especial al proyecto: Operation Soft Cell.

El Wall Street Journal publicó también un artículo sobre esta cloaca destapada. En donde se detalla cómo a lo largo de siete años la gente de APT10 logró meterse en esta decena de operadoras para espiar a por lo menos 20 personas de interés para el gobierno chino.

Durante estas intervenciones los agentes habrían robado cantidades masivas de registros de llamadas, incluidas las horas y fechas de las mismas; así como sus ubicaciones basadas en el uso de redes de telefonía móvil.

Cómo lo hicieron

Los hackers tenían acceso a prácticamente toda la red de las operadoras. Pero aún así, debido a su estructura, fue imposible robar registros de audio de las llamadas.

PUBLICIDAD

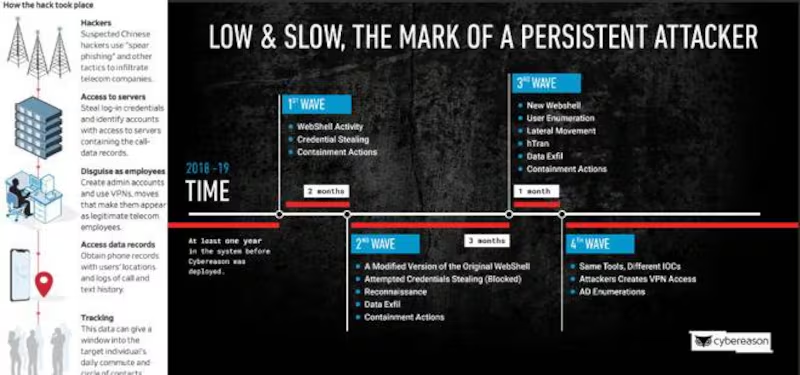

Cabe señalar que el hackeo no fue nada sofisticado. Ya que obtuvieron acceso a través de un simple spear phishing, enviando correos electrónicos supuestamente de fuentes de confianza.

Luego al robar las credenciales de inicio de sesión, crearon cuentas de administrador y, mediante el uso de VPN, disfrazaron su ubicación para que pareciera que eran usuarios legítimos dentro de las empresas de telecomunicaciones.