Esta nota es parte de nuestra cobertura del Microsoft Underground Tour, donde conocimos las oficinas de la compañía en Redmond, Washington. ¡Hola, Sattie!

PUBLICIDAD

Estamos de acuerdo: el cibercrimen -es decir, el acto de cometer delitos usando el internet- es un problema mundial. Si bien la mayoría de nosotros usa la red para subir imágenes, comunicarse con el mundo y compartir nuestras vidas, hay una porción de internet que no podemos ver, y donde se cometen actos de naturaleza delictual a toda hora, alrededor de todo el globo.

También los tiempos han cambiado: los cibercriminales pasaron de ser escolares y universitarios en países desarrollados, a profesionales empleados en organizaciones criminales con motivos financieros y políticos, de amplia influencia y un avanzado nivel de sofisticación. Muchas veces estas organizaciones no tienen fronteras y se extienden en numerosos países, por lo que su persecución se torna compleja para la seguridad informática de las naciones.

¿Qué hacer ante tal nivel organizacional y tecnológico? La respuesta -según Microsoft- es extender la inteligencia de las empresas de tecnología a herramientas que gobiernos, policías y entes no-gubernamentales puedan usar o ser beneficiarios directos, y ayudar de forma reactiva a la tarea de neutralizar, localizar y controlar el crimen tecnológico, respetando -a veces de maneras muy creativas- las leyes de todos los países involucrados.

Como verán a continuación, es una tarea tan compleja que había que tomársela en serio.

La Unidad de Crímenes Digitales

Si bien el cibercrimen no tiene fronteras, era necesario para Microsoft respetar las convenciones tecnológicas del siglo XXI, para lo que se contrataron a decenas de profesionales con el objetivo de crear un equipo diseñado para combatir bajo estos parámetros.

En la Unidad de Crímenes Digitales, que pertenece a la división de Seguridad de la compañía de Satya Nadella, hay un equipo variado: abogados, analistas de inversión, ingenieros y expertos en seguridad informática, que intersectan ley con tecnología para conseguir tanto acciones civiles -trabajando legalmente con organizaciones como Europol, Interpol, la academia y ONGs- como disuasión de la actividad criminal.

PUBLICIDAD

Por supuesto, esto no se trata necesariamente de combatir virus, exploits y malware: la unidad ataca a las organizaciones que usan estas herramientas para conseguir datos bancarios, difundir pornografía infantil o usar millones de equipos como botnets para desbaratar servidores gubernamentales.

Cabe destacar que los esfuerzos de parte de las otras áreas de seguridad de la compañía son aprovechados por la Unidad: si el equipo de Windows Defender descubre un patrón en la aparición de determinado malware, puede ser indicativo de actividad criminal. Asimismo, los esfuerzos disuasivos de la Unidad en grandes redes de cibercrimen hacen que herramientas del tipo antivirus sean casi innecesarias en ciertos casos.

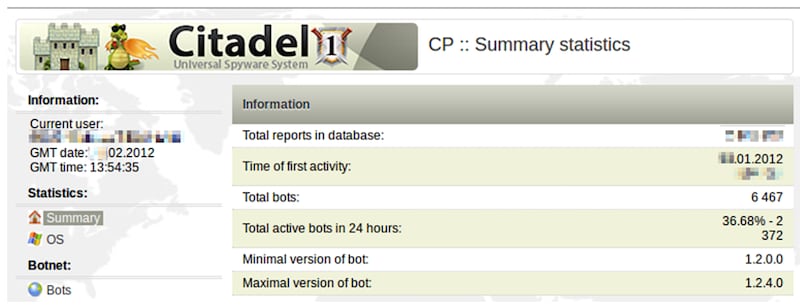

El ejemplo de Citadel

Para la Unidad el caso Citadel es motivo de orgullo, y con razón. Se trata del caso de un kit de malware criminal vendido en la dark web cuyo blanco eran instituciones financieras, y que tomó notoriedad desde el 2012 por su gran eficacia. Su forma de funcionar era simple: si estabas infectado y tu banco era blanco de Citadel, el propio software te redirigía al sitio original pero con un keylogger listo para recibir tu usuario y contraseña.

En menos de 18 meses, bancos e instituciones financieras de todo el mundo reportaron pérdidas por más de 500 millones de dólares. Cerca de 5 millones de equipos estaban infectados, en más de 90 países.

La Unidad se hizo cargo de la investigación desde el 2012, no precisamente con la intención de combatir el malware, sino tratando de entender hacia dónde fue el dinero, quiénes eran los responsables y cómo se podía combatir el crimen.

Lo que se descubrió tras el análisis de los casos y viendo el mapa de calor de reportes e infecciones, fue una tendencia inequívoca: si bien el malware usualmente no discrimina, existía una frontera donde los casos disminuían dramáticamente, donde Ucrania y Rusia estaban a salvo mientras que sus vecinos no.

El equipo descubrió que el programa malicioso revisaba el pack de lenguaje de tu equipo: si tenías un lenguaje eslavo oriental, estabas a salvo. ¿La conclusión? Los criminales actuaban desde estos países y querían minimizar su riesgo penal de una forma elegante.

Microsoft se involucró con un objetivo claro, que era interrumpir la botnet. Para ello, el 2013 se inició una acción civil en conjunto con bancos e instituciones financieras de todo el mundo, además de una referencia criminal al FBI, que usando los datos recolectados por la Unidad logró detener a dos de los tres cabecillas de la organización, uno en España y el otro en Noruega.

Los crímenes más importantes

Aparte de los fraudes financieros asociados a malware o ransomware, los otros crímenes que están actualmente en la mira de la Unidad son dos: el «tech support fraud» y la explotación infantil en línea.

En el caso de los fraudes de soporte, y según datos de la propia compañía, se cree que dos de cada tres usuarios de internet han sufrido algún tipo de fraude relacionado: por ejemplo, un popup en tu sitio favorito que dice «¡Tu computador tiene un virus!«, invitándote a instalar un «antivirus» de dudosa procedencia o a dar tus datos -usando ingeniería social- para contactarte y robarte dinero.

Por supuesto, la Unidad cuenta con un formulario en línea para reportar este tipo de casos. Pudimos observar en vivo y en directo los reportes a la plataforma y la situación es alarmante: son casi doce mil en los últimos 30 días. Si estimamos en más del doble los casos que no se reportan, estamos hablando de una enfermedad digital, que Microsoft quiere curar con interrupción tecnológica: comprando los dominios asociados a los popups y generando una extensa base de datos de números telefónicos desde donde se realizan estos crímenes.

Otra estrategia para combatir este tipo de amenazas es la interferencia de servidores, lo que la Unidad conoce como «sinkholes»: usando Azure, el equipo redirige el tráfico de los popups, malware y otras amenazas a sus propios servidores, para no entregar tu información a terceros, acortando los caminos por los cuales esos datos llegan a manos maliciosas.

Por otro lado, la explotación infantil en línea es un problema infinitamente más terrible: se estima que 500 imágenes de menores abusados sexualmente son intercambiadas cada 60 segundos en todo internet. Por supuesto, cada vez que se comparten estas imágenes -aparte del crimen cometido en la jurisdicción de cada país- se revictimiza a los menores: el abuso puede haberse cometido cuando el menor tenía 10 años, pero si esas imágenes vuelven a la nube 5 años después, la víctima entra en un círculo del que es imposible salir.

Para detener ese impacto, la Unidad trabaja con un software creado por Microsoft Research y la Universidad Darmouth llamado PhotoDNA, que crea una huella digital de fotografías de explotación infantil, y cuando estas imágenes son subidas a algún servicio que tenga PhotoDNA implementado, son añadidas a una lista negra, borradas y los datos del usuario son entregados a las autoridades correspondientes.

PhotoDNA usa un algoritmo robusto que identifica las imágenes incluso si son modificadas en color, saturación o formato. Además, Microsoft ofrece este servicio de manera gratuita, y más de 200 sitios, entre ellos Facebook y Twitter, la usan en sus plataformas.

El cibercrimen en Latinoamérica

Por supuesto, con las herramientas disponibles para analizar y detectar los patrones criminales en internet, nos preguntamos por el riesgo que suponen estos crímenes para Latinoamérica.

El equipo de la Unidad nos comentó que si bien LATAM no es un blanco predilecto del cibercrimen en general, si estamos propensos a muchísimas amenazas por varios factores: no contamos con software actualizado -como seguir usando Windows XP en 2018- y nuestros usuarios tienen poca educación sobre la seguridad en internet, obviando protocolos como HTTPS o ingresando repetidamente a sitios con altos niveles de amenaza.

Tuvimos acceso a cifras del cibercrimen controlado -con el uso de «sinkholes»– en Chile y México. En Chile las tres ciudades con más infecciones en los últimos 30 días son Santiago, Valparaíso y Valdivia, en orden descendiente. En México, son Ciudad de México, Guadalajara y Monterrey.

Las infecciones en cada uno también son especiales, y dicen mucho de nuestra cultura y el uso que le damos a nuestros dispositivos.

En Chile, la mayor cantidad de alertas por malware vienen de Dorkbot, un kit malicioso similar a Citadel pero con colaboración mundial, en el que la Unidad ha trabajado intensamente. Lo sigue conficker, una vulnerabilidad de más de 10 años que la Unidad tiene bajo control tras las cortinas. El tercer lugar queda para b106, un malware combinado que estuvo muy de moda en Asia durante el 2015 y que es capaz incluso de grabar los contenidos de tu webcam.

En las tierras mexicanas el primer lugar se lo lleva b106 y el tercero Dorkbot, mientras que el segundo es Avalanche, un conglomerado de malware orientado al phishing que se descubrió en 2008 y que vino a ser desbaratado recién hace dos años.

Cabe destacar que los expertos recomiendan poner especial cuidado en la seguridad digital: activando autenticación de dos pasos, actualizando lo mejor posible los sistemas tecnológicos -tanto en hogar como en empresa- y cuidando los privilegios de las redes en servidores además del uso que le damos a las nuevas tecnologías como el Internet de las Cosas.

Todas las imágenes son de Filmateria Digital para Microsoft.